Jako řešení chabé ochrany sítí GSM byly doporučovány sítě 3G. Nyní se ukazuje, že i ty jsou pro odposlech našich hovorů snadným cílem.

Koncem loňského roku se objevily znepokojivé zprávy o prolomení bezpečnostního šifrování sítě GSM. Jde o prolomení šifrovací techniky A5/1 (více informací najdete zde), která je využívána už dvě desetiletí, což vyvolalo řadu otázek včetně té, co s tím mobilní průmysl hodlá dělat. Objevily se také názory, že vše vyřeší probíhající přechod na sítě třetí generace, které využívají sofistikovanější šifrovací systém. Ale...

Ale chyba lávky, vědci problematiky znalí nyní popsali způsob, jakým lze relativně snadno zaútočit na kódovací systém sítě 3G, které jsou šifrovány pomocí 128bit klíče nazývaného KASUMI (pro hravé matematiky přidávám odkaz na anglickou wikipedii). Ale znepokojivý není jen samotný fakt, že šifrování 3G lze prolomit, nýbrž skutečnost, že kdo ví co a jak, to zvládne za pár hodin na obyčejném počítači. KASUMI je systém založený na šifrovací technice zvané MISTY, která zase spadá do rodiny šifrovacích algoritmů Feistel. Ty jsou poměrně složité, kombinují více šifrovacích klíčů a jsou rekurzivní (vratné).

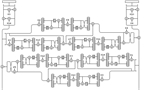

Schéma kódování MISTY, které vymyslel Mitsuru Matsui pracující pro společnost Mitsubishi

Kódování rovněž probíhá v několika krocích, které střídají pořadí šifrovacích operací. Naneštěstí je MISTY šifrování velmi náročně na výpočetní kapacitu, což z něj činí ne příliš vhodnou alternativu pro využití v procesech, ve kterých jsou čas i výpočetní výkon nedostatkovým zbožím. A proto byl vyvinut algoritmus pojmenovaný KASUMI, který náročnost MISTY do jisté míry eliminuje, dělá z něj rychlejší a hardwarově „přátelštější“ protokol.

Šifrování Feistelovou metodou

- je založeno na koncepci invertibilní transformace čísel

- při šifrování rozdělí vstupní blok na dvě poloviny

- vstupní data zpracuje v několika cyklech

- v každém cyklu provede substituci v levé části

- pravou část zpracuje pomocí speciální funkce s parametrem - subklíč

- nakonec provede prohození pravé a levé části a cyklus se zopakuje

Matematický proces stojící za prolomením šifrování je prý sice poměrně složitý, do dešifrovacího procesu je třeba posílat data více vstupy, který odliší známé a neznámé hodnoty a najde dvojice párů vykazující klíčovou shodnost. A právě tyto podobnosti umožnily autorům určit, kdy jsou použity shodné šifrovací klíče a pak identifikovat některé kousky těchto klíčů.

Objeví se brzké budoucnosti "služeby expertů", kteří za úplatu odposlechnou kohokoli a kdykoli?

Ostatně studii na toto téma nazvali její autoři docela trefně „Naše neoptimalizované provedení na obnovení 96 bitového klíče na obyčejném počítači během několika minut, a kompletního 128 bitového za méně než dvě hodiny.“